Cuando hay varias

personas actualizando y cambiando documentos puede resultar difícil identificar

la copia más reciente. El control completo de versiones en nuestra solución de

gestión de documentos permite a los usuarios ver quién cambió qué y cuándo. Alfresco

admite tanto las actualizaciones más importantes (de versión 1 a versión 2)

como las actualizaciones de menor importancia (de versión 1.1 a versión 1.2).

Cuando hay varias

personas actualizando y cambiando documentos puede resultar difícil identificar

la copia más reciente. El control completo de versiones en nuestra solución de

gestión de documentos permite a los usuarios ver quién cambió qué y cuándo. Alfresco

admite tanto las actualizaciones más importantes (de versión 1 a versión 2)

como las actualizaciones de menor importancia (de versión 1.1 a versión 1.2).martes, 29 de julio de 2014

¡Importante notificar los cambios!

Cuando hay varias

personas actualizando y cambiando documentos puede resultar difícil identificar

la copia más reciente. El control completo de versiones en nuestra solución de

gestión de documentos permite a los usuarios ver quién cambió qué y cuándo. Alfresco

admite tanto las actualizaciones más importantes (de versión 1 a versión 2)

como las actualizaciones de menor importancia (de versión 1.1 a versión 1.2).

Cuando hay varias

personas actualizando y cambiando documentos puede resultar difícil identificar

la copia más reciente. El control completo de versiones en nuestra solución de

gestión de documentos permite a los usuarios ver quién cambió qué y cuándo. Alfresco

admite tanto las actualizaciones más importantes (de versión 1 a versión 2)

como las actualizaciones de menor importancia (de versión 1.1 a versión 1.2).Cómo organizar nuestra documentación

Consejos

El texto debería estar

organizado de manera que pueda leerse fácilmente, con las imágenes colocadas lo

más cerca posible al texto que haga referencia a ellas. Separa la documentación

en secciones y temas de manera lógica. Cada sección o tema debe abordar una

sola cuestión, ya sea una sola característica o tarea del programa. Los temas

relacionados pueden abordarse utilizando listados de “véase también” o

hipervínculos, en la medida que sea necesario.

Cualquiera de las

herramientas de documentación mencionadas antes pueden complementarse con un

programa que permita tomar capturas de pantalla, como Snagit, si la

documentación requiere algunas capturas de pantalla. Al igual que con otras

documentaciones, las capturas deben incluirse para ayudar a explicar cómo

funciona el programa, no para deslumbrar al usuario.

El tono es

particularmente importante, especialmente cuando se escribe documentación de

software para usuarios finales. Nombra al usuario utilizando la segunda persona

“tú” en vez de utilizar la tercera persona “los usuarios”.

¿Debemos documentar nuestro software?

La documentación de los

programas es un aspecto sumamente importante, tanto en el desarrollo de la

aplicación como en el mantenimiento de la misma. Mucha gente no hace esta parte

del desarrollo y no se da cuenta de que pierde la posibilidad de la

reutilización de parte del programa en otras aplicaciones, sin necesidad de

conocerse el código al dedillo.

La documentación de los

programas es un aspecto sumamente importante, tanto en el desarrollo de la

aplicación como en el mantenimiento de la misma. Mucha gente no hace esta parte

del desarrollo y no se da cuenta de que pierde la posibilidad de la

reutilización de parte del programa en otras aplicaciones, sin necesidad de

conocerse el código al dedillo.La documentación de un programa empieza a la vez que la construcción del mismo y finaliza justo antes de la entrega del programa o aplicación al cliente. Así mismo, la documentación que se entrega al cliente tendrá que coincidir con la versión final de los programas que componen la aplicación.

Una vez concluido el programa, los documentos que se deben entregar son una guía técnica, una guía de uso y de instalación.

lunes, 28 de julio de 2014

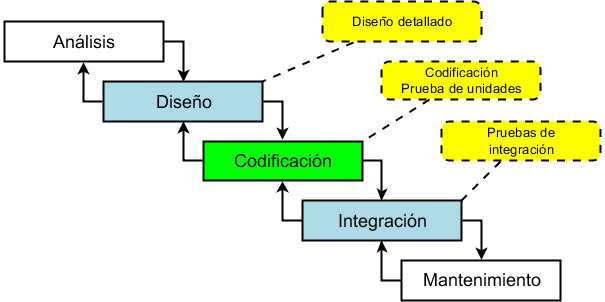

Diseño y planificación de pruebas. Estrategias de uso común.

Diseño y

planificación de pruebas. Estrategias de uso común.

Tras

realizar un análisis de los requisitos del software que se va a desarrollar,

llega el diseño y la planificación de pruebas, donde se identifican, acuerdan y

especifican los atributos y características de calidad que se van a probar.

El objetivo

es diseñar las pruebas para encontrar defectos con el mínimo esfuerzo y tiempo.

Serán pruebas que se lleven a cabo a través de la interfaz gráfica del

software, es decir, demostrar que las funciones del software son operativas,

que la entrada se acepta de forma adecuada y se produce una salida correcta,

así como que la integridad de la información externa se mantiene.

Para ello,

se crean casos de prueba divididos en pasos para cada acción que se tenga que

realizar con un resultado esperado asociado, que podrá ser verificado. También

se especifican los datos de entrada necesarios para que los casos de pruebas

definidos puedan ser ejecutados.

Pruebas de usabilidad y accesibilidad

Pruebas de usabilidad y accesibilidad

En este tipo de pruebas, se observa a un grupo de usuarios previamente

seleccionado teniendo en cuenta sus características (expertos, aficionados…)

mientras utilizan tienen bajo su uso la aplicación que se quiere probar, la

cual no tiene que estar completamente finalizada, sino que puede ser un

prototipo.

Suelen parecer subjetivas, puesto que cada uno tendrá su propia

visión, aunque existen estándares y parámetros que dicen qué es apto y lo que

no.

A la hora de llevar a cabo estas pruebas, es importante tener ciertos

puntos en cuenta, que veremos a continuación.

-Facilidad de

aprendizaje: hacer que

la interfaz sea simple, con una funcionalidad bien definida, utilizar guías de

estilo para no confundir al usuario.

-Flexibilidad: asegurarse de que

al usuario se le hace escribir lo mínimo posible mediante el uso de botones de

selección o enlaces.

-Tiempo de

respuesta: conseguir

que el tiempo máximo de descarga de una página no sobrepase el máximo

aceptable, para lo que hay que tener en cuenta la velocidad de conexión de los

usuarios.

-Reducción de la

carga cognitiva: no sobrecargar las páginas con demasiados elementos para hacerlas

ligeras, además de conseguir una navegación sencilla, con pocos clics.

-Recuperabilidad: si el usuario ha

cometido algún error durante la navegación, hacer que le salgan mensajes útiles

y que pueda seguir utilizando la aplicación con facilidad.

-Buena imagen: asegurarse de que

el sitio web es un entorno agradable que facilite la comprensión de la

información.

-Accesibilidad: en estas pruebas

se tienen en cuenta a usuario con discapacidades. El objetivo es descubrir la

facilidad con la que se puede utilizar un sitio web y usar esa información para

mejorar las aplicaciones en el futuro. La evaluación de estas pruebas está

bastante formalizada. Están regidas por normativas como las Pautas de Accesibilidad

para el Contenido Web, las WCAG, que cubren un amplio rango de recomendaciones

para crear un contenido web más accesible para que personas con discapacidades

puedan usar la web de una manera fácil.

Es

importante distinguir entre el cumplimiento del estándar o maximizar la

accesibilidad del sitio web. Ambas cosas parecen lo mismo, pero los estándares

pueden fallar al intentar cumplir los siguientes objetivos:

-Satisfacer

las necesidades de todas las personas con discapacidades.

-Encontrar

el equilibrio entre las necesidades de las personas con diferentes

discapacidades.

-Hacer

corresponder estas necesidades con las técnicas óptimas.

-Utilizar

un lenguaje claro para expresar las necesidades o las técnicas.

A la hora

de determinar el uso de un producto, las discapacidades plantean unos retos

especiales, ya que pueden dejar huecos entre usuarios y evaluadores. La

evaluación de la accesibilidad debe tener en cuenta cómo se puede experimentar

con la web con diferentes capacidades cognitivas y las distintas

configuraciones que permitirán el acceso a la web a las personas con

discapacidades concretas.

A la hora

de realizar todas estas evaluaciones, resulta difícil ponerse en la piel de

todos aquellos que van a visitar un sitio web. Las directrices y herramientas

de accesibilidad ayudan a salvar estas faltas de experiencia, aunque no deben

sustituir la imaginación empática, la ingenuidad técnica y las conversaciones

con los usuarios.

viernes, 25 de julio de 2014

Automatización de pruebas

En las pruebas de software, la automatización de pruebas consiste en el uso de software especial (casi siempre separado del software que se prueba) para controlar la ejecución de pruebas y la comparación entre los resultados obtenidos y los resultados esperados. La automatización de pruebas permite incluir pruebas repetitivas y necesarias dentro de un proceso formal de pruebas ya existente o bien adicionar pruebas cuya ejecución manual resultaría difícil.

Fuente: http://es.wikipedia.org/wiki/Automatizaci%C3%B3n_de_pruebas

- Pruebas manejadas por el código: Se prueban las interfaces públicas de las clases, módulos o bibliotecas con una variedad amplia de argumentos de entrada y se valida que los resultados obtenidos sean los esperados.

- Pruebas de Interfaz de Usuario: Un marco de pruebas genera un conjunto de eventos de la interfaz de usuario, tales como teclear, hacer click con el ratón e interactuar de otras formas con el software y se observan los cambios resultantes en la interfaz de usuario, validando que el comportamiento observable del programa sea el correcto.

Consideraciones de confidencialidad

La confidencialidad se entiende en el ámbito de la seguridad informática, como la protección de datos y de información intercambiada entre un emisor y uno o más destinatarios frente a terceros. Esto debe hacerse independientemente de la seguridad del sistema de comunicación utilizado: de hecho, un asunto de gran interés es el problema de garantizar la confidencialidad de la comunicación cuando el sistema es inherentemente inseguro (como Internet).

Las Auditorías de Seguridad sobre Aplicaciones se han vuelto imprescindibles para evaluar la seguridad de los desarrollos (propios o realizados por terceros). Estas auditorías o evaluaciones deben realizarse periódicamente y tendiendo en cuenta tanto la parte interna (accesos desde la red corporativa) como la parte externa (accesos con origen Internet) de los aplicativos. Constan de las siguientes pruebas:

1.- Recopilación de información

Esta primera fase de la auditoría de seguridad consiste en recopilar toda la información que se pueda sobre la aplicación cuya seguridad está siendo auditada.

En un sistema que garantice la confidencialidad, un tercero que entra en posesión de la información intercambiada entre el remitente y el destinatario no es capaz de extraer ningún contenido inteligible.

Para garantizarla se utilizan mecanismos de cifrado y de ocultación de la comunicación. Digitalmente se puede mantener la confidencialidad de un documento con el uso de llaves asimétricas. Los mecanismos de cifrado garantizan la confidencialidad durante el tiempo necesario para descifrar el mensaje. Por esta razón, es necesario determinar durante cuánto tiempo el mensaje debe seguir siendo confidencial. No existe ningún mecanismo de seguridad absolutamente seguro.

Para garantizarla se utilizan mecanismos de cifrado y de ocultación de la comunicación. Digitalmente se puede mantener la confidencialidad de un documento con el uso de llaves asimétricas. Los mecanismos de cifrado garantizan la confidencialidad durante el tiempo necesario para descifrar el mensaje. Por esta razón, es necesario determinar durante cuánto tiempo el mensaje debe seguir siendo confidencial. No existe ningún mecanismo de seguridad absolutamente seguro.

Esta primera fase de la auditoría de seguridad consiste en recopilar toda la información que se pueda sobre la aplicación cuya seguridad está siendo auditada.

2.- Pruebas de gestión de configuración de la infraestructura

En esta etapa se realiza un análisis de la infraestructura tecnológica sobre la que se encuentra desplegada la aplicación que se desea auditar.

En esta etapa se realiza un análisis de la infraestructura tecnológica sobre la que se encuentra desplegada la aplicación que se desea auditar.

3.- Comprobación del sistema de autenticación

Comprobar el sistema de autenticación significa comprender como funciona el proceso de autenticación y usar esa información para eludir el mecanismo de autenticación.

4.- Pruebas de gestión de sesión

Ataques a la gestión de sesiones de una aplicación pueden ser utilizados para obtener acceso a cuentas de usuario sin necesidad de proporcionar credenciales correctos.

Ataques a la gestión de sesiones de una aplicación pueden ser utilizados para obtener acceso a cuentas de usuario sin necesidad de proporcionar credenciales correctos.

5.- Pruebas de autorización

La autorización es un proceso posterior a la autenticación por lo tanto el auditor necesitará de credenciales para realizar las pruebas correspondientes a este módulo.

Se comprobará si es posible evadir la autorización de la aplicación, si existe una vulnerabilidad en el traspaso de rutas o si es posible realizar un escalado de privilegios.

La autorización es un proceso posterior a la autenticación por lo tanto el auditor necesitará de credenciales para realizar las pruebas correspondientes a este módulo.

Se comprobará si es posible evadir la autorización de la aplicación, si existe una vulnerabilidad en el traspaso de rutas o si es posible realizar un escalado de privilegios.

6.- Comprobación de la lógica del negocio

La principal técnica para detectar errores en la lógica de la aplicación es "pensar de forma no convencional"; por ejemplo, intentar saltarse uno de los 3 pasos del proceso de registro de una aplicación.

Las vulnerabilidades de este tipo pueden ser de las más graves de la aplicación y encontrarlas se basa únicamente en la habilidad y creatividad del auditor.

7.- Pruebas de validación de datos

La vulnerabilidad más común en las aplicaciones es la falta de validación de los parámetros introducidos por los usuarios. Esta vulnerabilidad provoca que usuarios malintencionados inyectan comandos o sentencias en vez de simples datos, con el peligro que esto conlleva para la normal ejecución de la aplicación.

Fuentes: http://es.wikipedia.org/wiki/Confidencialidad

https://seguinfo.wordpress.com/2010/12/page/3/

La principal técnica para detectar errores en la lógica de la aplicación es "pensar de forma no convencional"; por ejemplo, intentar saltarse uno de los 3 pasos del proceso de registro de una aplicación.

Las vulnerabilidades de este tipo pueden ser de las más graves de la aplicación y encontrarlas se basa únicamente en la habilidad y creatividad del auditor.

7.- Pruebas de validación de datos

La vulnerabilidad más común en las aplicaciones es la falta de validación de los parámetros introducidos por los usuarios. Esta vulnerabilidad provoca que usuarios malintencionados inyectan comandos o sentencias en vez de simples datos, con el peligro que esto conlleva para la normal ejecución de la aplicación.

Fuentes: http://es.wikipedia.org/wiki/Confidencialidad

https://seguinfo.wordpress.com/2010/12/page/3/

Pruebas de integridad de datos

El término integridad de datos se refiere a la corrección y complementación de los datos en una base de datos. Cuando los contenidos se modifican con sentencias INSERT, DELETE o UPDATE, la integridad de los datos almacenados puede perderse de muchas maneras diferentes. Pueden añadirse datos no válidos a la base de datos, tales como un pedido que especifica un producto no existente.

- La actualización en la llave foránea de la fila hijo, donde se produce una actualización en la clave ajena de la fila hijo con una sentencia UPDATE y la misma no coincide con ninguna llave primaria.

- La supresión de una fila padre, con la que, si una fila padre -que tiene uno o más hijos- se suprime, las filas hijos quedarán huérfanas.

Pueden modificarse datos existentes tomando un valor incorrecto, como por ejemplo si se reasigna un vendedor a una oficina no existente. Los cambios en la base de datos pueden perderse debido a un error del sistema o a un fallo en el suministro de energía. Los cambios pueden ser aplicados parcialmente, como por ejemplo si se añade un pedido de un producto sin ajustar la cantidad disponible para vender.

Una de las funciones importantes de un DBMS relacional es preservar la integridad de sus datos almacenados en la mayor medida posible.

Tipos de restricciones de integridad

- Datos Requeridos: establece que una columna tenga un valor no NULL. Se define efectuando la declaración de una columna es NOT NULL cuando la tabla que contiene las columnas se crea por primera vez, como parte de la sentencia CREATE TABLE.

- Chequeo de Validez: cuando se crea una tabla cada columna tiene un tipo de datos y el DBMS asegura que solamente los datos del tipo especificado sean ingresados en la tabla.

- Integridad de entidad: establece que la clave primaria de una tabla debe tener un valor único para cada fila de la tabla; si no, la base de datos perderá su integridad. Se especifica en la sentencia CREATE TABLE. El DBMS comprueba automáticamente la unicidad del valor de la clave primaria con cada sentencia INSERT y UPDATE. Un intento de insertar o actualizar una fila con un valor de la clave primaria ya existente fallará.

- Integridad referencial: asegura la integridad entre las llaves foráneas y primarias (relaciones padre/hijo). Existen cuatro actualizaciones de la base de datos que pueden corromper la integridad referencial:

- La actualización en la llave foránea de la fila hijo, donde se produce una actualización en la clave ajena de la fila hijo con una sentencia UPDATE y la misma no coincide con ninguna llave primaria.

- La supresión de una fila padre, con la que, si una fila padre -que tiene uno o más hijos- se suprime, las filas hijos quedarán huérfanas.

- La actualización de la llave primaria de una fila padre, donde si en una fila padre, que tiene uno o más hijos se actualiza su llave primaria, las filas hijos quedarán huérfanas.

Pruebas de rendimiento

Son las pruebas que se realizan, desde una perspectiva, para determinar lo rápido que realiza una tarea un sistema en condiciones particulares de trabajo. También puede servir para validar y verificar otros atributos de la calidad del sistema, tales como la escalabilidad, fiabilidad y uso de los recursos. Las pruebas de rendimiento son un subconjunto de la ingeniería de pruebas, una práctica informática que se esfuerza por mejorar el rendimiento, englobándose en el diseño y la arquitectura de un sistema, antes incluso del esfuerzo inicial de la codificación.

Las más importantes son:

Pruebas de carga

Las más importantes son:

Pruebas de carga

Este es el tipo más sencillo de pruebas de rendimiento. Una prueba de carga se realiza generalmente para observar el comportamiento de una aplicación bajo una cantidad de peticiones esperada. Esta carga puede ser el número esperado de usuarios concurrentes utilizando la aplicación y que realizan un número específico de transacciones durante el tiempo que dura la carga. Esta prueba puede mostrar los tiempos de respuesta de todas las transacciones importantes de la aplicación. Si la base de datos, el servidor de aplicaciones, etc. También se monitorizan, entonces esta prueba puede mostrar el cuello de botella en la aplicación.

Prueba de estrés

Esta prueba se utiliza normalmente para romper la aplicación. Se va doblando el número de usuarios que se agregan a la aplicación y se ejecuta una prueba de carga hasta que se rompe. Este tipo de prueba se realiza para determinar la solidez de la aplicación en los momentos de carga extrema y ayuda a los administradores para determinar si la aplicación rendirá lo suficiente en caso de que la carga real supere a la carga esperada.

Otros tipos de pruebas de rendimiento son:

Prueba de estabilidad (Soak testing)

Pruebas de picos (Spike testing)

Pre-requisitos para las pruebas de carga

Prueba de estrés

Esta prueba se utiliza normalmente para romper la aplicación. Se va doblando el número de usuarios que se agregan a la aplicación y se ejecuta una prueba de carga hasta que se rompe. Este tipo de prueba se realiza para determinar la solidez de la aplicación en los momentos de carga extrema y ayuda a los administradores para determinar si la aplicación rendirá lo suficiente en caso de que la carga real supere a la carga esperada.

Otros tipos de pruebas de rendimiento son:

Prueba de estabilidad (Soak testing)

Pruebas de picos (Spike testing)

Pre-requisitos para las pruebas de carga

Pruebas de seguridad

El objetivo de esta prueba es evaluar el funcionamiento correcto de los controles de seguridad del sistema para asegurar la integridad y confidencialidad de los datos. El foco principal es probar la vulnerabilidad del sistema frente a accesos o manipulaciones no autorizadas. Una manera de encontrar esos casos de prueba es estudiar problemas conocidos de seguridad en sistemas similares y tratar de mostrar la existencia de problemas parecidos en el sistema que se examina.

Controles automáticos, incluyendo aquellos para edición de datos, chequeo de máquinas, errores del operador, acceso a datos elementales y archivos, acceso a funciones, auditoría, entre otros.

Fuente: http://ing-sw.blogspot.com.es/search?q=pruebas+de+seguridad

http://qvision.us/testsw/es/content/27-data-sheets-de-seguridad

Algunas consideraciones de prueba son:

- Controles de acceso físico.

- Acceso a estructuras de datos específicas a través de los programas de aplicación.

- Seguridad en sitios remotos.

- Existencia de datos confidenciales en reportes y pantallas.

- Controles manuales, incluyendo aquellos para autorización y aprobación, formularios, documentación numerada, transmisión de datos, balances y conversión de datos.

Controles automáticos, incluyendo aquellos para edición de datos, chequeo de máquinas, errores del operador, acceso a datos elementales y archivos, acceso a funciones, auditoría, entre otros.

Fuente: http://ing-sw.blogspot.com.es/search?q=pruebas+de+seguridad

http://qvision.us/testsw/es/content/27-data-sheets-de-seguridad

Pruebas de caja negra

En teoría de sistemas y física, se denomina caja negra a aquel elemento que es estudiado desde el punto de vista de las entradas que recibe y las salidas o respuestas que produce, sin tener en cuenta su funcionamiento interno. En otras palabras, de una caja negra nos interesará su forma de interactuar con el medio que le rodea (en ocasiones, otros elementos que también podrían ser cajas negras) entendiendo qué es lo que hace, pero sin dar importancia a cómo lo hace. Por tanto, de una caja negra deben estar muy bien definidas sus entradas y salidas, es decir, su interfaz; en cambio, no se precisa definir ni conocer los detalles internos de su funcionamiento.

jueves, 24 de julio de 2014

Trabajos Antonio Ruiz Arroyo

Página del quijote

Esta es la página ejercicio del quijote tiene html5+css hecho con notepad++ y dreamweaver, tiene una pagina de inicio con un navegador que te permite y a inicio, personajes principales, autores, contactos, la época y al contacto.

[link]

Curriculum de Bart.

Ésta es la página curriculum de Bart J.Simpson Boobie está hecha con dreamweaver y html 5 tiene texto lore ipsum en el texto principal, algunas experiencias en CV y el contacto. Tiene un navegador por el cual puedes ir por las 3 paginas y en CV tiene un video. Y en todas las paginas tiene los iconos de facebook y twitter y la cabezera.

[link]

Página de adivinar el número

Esta pagina esta hecha con notepad++, html5, css y javascript, primero especificas

[link]

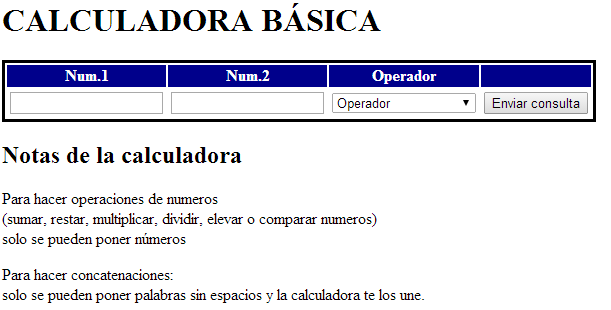

Página de calculadora básica

Ésta pagina está hecha con notepad++, html5,css y php.

Calcula con los parámetros introducidos la operación especificada y muestra los resultados en otra pagina dentro de una tabla.

[link]

Página hecha con xml

Ésta página ejercicio está hecha con el meta lenguaje xml y con css

[link]

Ésta página está hecha con php y dreamweaver

[link]

Pagina de Crash Bandicoot

Esta seria la página web hecha con joomla (cms) está hecha con plantilla sj+plus y está en el servidor eshost. La hemos hecho entre Antonio Ruiz, Héctor Ochoa y Juan Pedro Lucendo.

[link]

Trabajos Teresa

Éste es el primer trabajo, una página de homenaje al Quijote que consiste en la realización de una página en HTML con la ayuda del programa Notepad++.

http://peroquemeestascontando.hostinazo.com/curriculum/

http://peroquemeestascontando.hostinazo.com/adivinanumero/

http://peroquemeestascontando.hostinazo.com/

http://peroquemeestascontando.hostinazo.com/calculadora/

http://peroquemeestascontando.hostinazo.com/ejerphp/

http://peroquemeestascontando.hostinazo.com/xml/index.xml

http://drummiedrummer.eshost.es/

Este trabajo consiste en la creación de un juego que consiste en adivinar un número escogido al azar por el ordenador con un límite de intentos. Está hecho con funciones de Javascript y estilos CSS.

El siguiente trabajo consiste en la realización de una página web de muebles, para lo que se ha usado Joomla.

Este ejercicio consiste en la realización de una calculadora básica en PHP con estilos CSS.

El siguiente trabajo es la realización de un sitio web en el que se puedan crear, editar y eliminar noticias conectadas a una base de datos MYSQL.

En este enlace va la administración de la página.

Este ejercicio consiste en la elaboración de mensajes en formato xml con estilos adjuntos.

Y esta es la página final, relacionada con el mundo de la batería. Se ha realizado con Wordpress.

Trabajos Juan Pedro

Este es el curriculum de Hank Scorpio, presidente de Globex Corporation.

URL: http://mueblesacachos.hostinazo.com/index.php/cv

Este es el juego de Adivina un número.

URL:http://mueblesacachos.hostinazo.com/Adivina_el_numero/adivinan.html

Esta es la calculadora basica en PHP.

URL: http://mueblesacachos.hostinazo.com/calculadora/evaluacionphp.php

Este es el ejercicio en XML.

URL:http://mueblesacachos.hostinazo.com/mensaje_ejercicio/mensajes.xml

Esta es la página en homenaje al Quijote.

URL:http://mueblesacachos.hostinazo.com/quijote/

Esta es la página de las noticias (trabajo de dreamweaver con php y mysql)

URL: http://mueblesacachos.hostinazo.com/ejerciciosphp/

Esta es el sitio web dedicado a Crash Bandicoot creado por Antonio, Hector y yo. Esta realizado con joomla 3.3.

URL:www.crashbandicoot.eshost.es

URL: http://mueblesacachos.hostinazo.com/index.php/cv

Este es el juego de Adivina un número.

URL:http://mueblesacachos.hostinazo.com/Adivina_el_numero/adivinan.html

Esta es la calculadora basica en PHP.

URL: http://mueblesacachos.hostinazo.com/calculadora/evaluacionphp.php

Este es el ejercicio en XML.

URL:http://mueblesacachos.hostinazo.com/mensaje_ejercicio/mensajes.xml

Esta es la página en homenaje al Quijote.

URL:http://mueblesacachos.hostinazo.com/quijote/

Esta es la página de las noticias (trabajo de dreamweaver con php y mysql)

URL: http://mueblesacachos.hostinazo.com/ejerciciosphp/

Esta es el sitio web dedicado a Crash Bandicoot creado por Antonio, Hector y yo. Esta realizado con joomla 3.3.

URL:www.crashbandicoot.eshost.es

Trabajo Web

Este es un curriculum diseñado por Adrian con dreamweaver con codigo html y css.Curriculum de dante.Aqui dejo la direccion para ser accedida.

link

Este es un juego diseñado por Adrian mediante el notepadd++ con codigo javascript html y css.Es un juego en el cual tienes que adivinar el numero secreto con el numero de intentos que se desea.

link

Esta es una calculadora diseñada por Adrian mediante el notepadd++ con codigo php html y css.Esta es una calculadora simple que realiza varias funciones sumar restar etc.

link

Esta es una pagina diseñada por Adrian mediante el notepadd++ con codigo html y css.Es una pagina en homenaje al libro de caballeria andante Don Quijote De La Mancha.

link

Esta es una pagina diseñada por Adrian mediante el joomla sobre un dominio gratuito llamado eshost.Esta pagina es sobre un juego llamado Devil May Cry 4 el mejor juego que hay.

link

Esta es una pagina web diseñada por Adrian mediante DreamWeaver sobre un dominio gratuito llamado hostinazo.com.Esta pagina consiste en enseñar en un frontend noticias desde una base de datos.

link

link

Este es un juego diseñado por Adrian mediante el notepadd++ con codigo javascript html y css.Es un juego en el cual tienes que adivinar el numero secreto con el numero de intentos que se desea.

link

Esta es una calculadora diseñada por Adrian mediante el notepadd++ con codigo php html y css.Esta es una calculadora simple que realiza varias funciones sumar restar etc.

link

Esta es una pagina diseñada por Adrian mediante el notepadd++ con codigo html y css.Es una pagina en homenaje al libro de caballeria andante Don Quijote De La Mancha.

link

Esta es una pagina diseñada por Adrian mediante el joomla sobre un dominio gratuito llamado eshost.Esta pagina es sobre un juego llamado Devil May Cry 4 el mejor juego que hay.

link

Esta es una pagina web diseñada por Adrian mediante DreamWeaver sobre un dominio gratuito llamado hostinazo.com.Esta pagina consiste en enseñar en un frontend noticias desde una base de datos.

link

Mis Trabajos por Hector Ochoa Ruiz

En esta pagina vais encontrar el cirriculum:

Es una pagina bastante sencilla a la par que fea, no tiene practicamente ninguna dificultad.

Tambien la pagina del quijote:

Esta tampoco tiene mucha dificultad, lo peor fuel el estilo de las letras en la pagina de inicio.

Y el juego de adivina un numero:

Esta, aunque fea, si es mas complicada por las funciones del java script y eso.

Tambien la calculadora de php:

Los mensajes con xml:

Noticias:

Esta es la pagina index:Y si pinchas en algún artículo aparece esto:

Pruebas estructurales y pruebas de integración con sistemas externos

Pruebas estructurales

Las pruebas

estructurales (también conocidas como “pruebas de caja blanca”), se centran en

los detalles procedimentales del software. Se centran básicamente en el código

fuente y se deben modificar conforme a los cambios realizados en la aplicación

que se debe probar.

Se encarga de

comprobar los flujos de ejecución dentro de cada unidad, además de probar los

flujos entre unidades durante la integración. A pesar de esto, podría pasar por

alto partes incompletas de la especificación o algunos requisitos incompletos.

Además, se realizan

tests de penetración, que hacen referencia a una metodología en la que el

hacker posee un conocimiento total sobre el sistema que quiere atacar. El

objetivo es simular el comportamiento de intrusos en el sistema con permisos de

acceso e información precisa de éste.

Pruebas de integración con sistemas

externos

Son aquellas

que se realizan en el ámbito del desarrollo de software una vez que se han

aprobado las pruebas unitarias. Se refieren a la prueba de todos los elementos

que componen el proceso de una sola vez.

Consiste en

realizar pruebas para verificar que un gran conjunto de partes de software

funcionan juntas. Los módulos individuales de software son combinados y

probados como un grupo.

Pruebas funcionales

Pruebas funcionales

Las pruebas

funcionales se basan en la ejecución, revisión y retroalimentación de las

funcionalidades diseñadas para el software. Se hacen mediante el diseño de

modelos de prueba que buscan evaluar cada una de las opciones con las que

cuenta el paquete informático, es decir, para probar y validar que el software

cumple con lo indicado.

Pueden ser

manuales (realizadas por una persona que se encarga de testar el producto) o

automáticas, a la vez que encontramos diferentes tipos de éstas:

-Pruebas exploratorias: a través de

éstas se obtiene un aprendizaje y conocimiento de la aplicación a la vez que se

genera un valor desde el primer momento. Estas pruebas son útiles a la hora de

probar aplicaciones ya desarrolladas. Se deben ejecutar sobre la última versión

cerrada disponible de la aplicación.

-Pruebas de regresión: su objetivo es

eliminar el efecto onda, es decir, comprobar y garantizar que los cambios que

se introducen en el software no producen un comportamiento no deseado o errores

adicionales en otros módulos. En este tipo de pruebas, lo ideal es automatizar

los casos que validen que estas partes siguen funcionando, pues se ejecutarán

de manera repetitiva a lo largo del ciclo de vida del software.

-Pruebas de compatibilidad: son las

realizadas en diferentes entornos como en los diferentes navegadores de

internet, sistemas operativos o dispositivos con la finalidad de garantizar el

comportamiento adecuado en todos los medios.

-Pruebas de integración: son pruebas

funcionales entre dos o más sistemas. El objetivo es comprobar que los

distintos componentes interactúan correctamente a través de sus interfaces,

cubre su función y se ajustan a los requisitos.

-Pruebas de aceptación: su objetivo es

que el cliente valide y verifique el correcto alcance del software para ver el

grado de satisfacción del producto.

Suscribirse a:

Comentarios (Atom)